CVE争夺战白热化

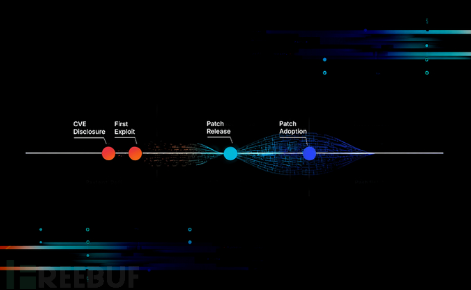

根据2025年多项行业报告显示,约50%至61%的新披露漏洞会在48小时内被武器化利用。参考CISA已知被利用漏洞目录,数百个软件漏洞在公开披露后数天内即被确认遭到攻击。每个新漏洞公告都会引发攻击者与防御者之间的全球竞赛——双方监控相同的信息源,但一方以机器速度行动,另一方却受限于人类反应速度。

主要威胁组织已实现全工业化响应流程。当新漏洞出现在公共数据库时,自动化脚本会立即抓取、解析并评估其可利用性,而AI技术的应用使这一过程更加高效。与此同时,IT和安全团队往往还处于人工研判阶段:阅读安全公告、评估严重等级、排队等待下一个补丁周期。这种时间差正是攻击者所利用的关键窗口。

传统的季度甚至月度补丁节奏已完全失效。攻击者如今能在漏洞披露后数小时内完成武器化,远早于企业分析验证漏洞的时间,通常更远早于修复补丁的部署周期。

速度至上的漏洞经济

现代威胁生态建立在自动化与规模效应之上。漏洞经纪商和附属组织形成攻击供应链,各自专精于攻击流程的特定环节。他们利用漏洞订阅源、开源扫描器和指纹识别工具,将新披露的CVE与暴露的软件目标进行匹配。其中大量目标已被预先识别,攻击系统能提前判断哪些目标最可能遭受即将发动的攻击——这成为一场速射对决,唯快不破。

Mandiant研究显示,漏洞利用通常在公开披露后48小时内启动。而多数企业的IT部门每日仅运作8小时,剩余32小时成为攻击者的优势时段。这种效率差异反映出攻击者已从工作流中剔除了几乎所有人工步骤。一旦漏洞利用被确认有效,攻击套件将在数小时内通过暗网论坛、内部渠道和恶意软件工具包完成打包分发。

容错率的不对称优势

攻击者享有防御者无法承受的奢侈:失败权。即使攻击过程中崩溃上千个系统,只要最终攻陷百台设备仍算成功。他们的衡量标准是产出率而非正常运行时间。反观防御方必须追求近乎完美的稳定性,单次更新失败或服务中断就可能引发广泛影响并丧失客户信任。这种不对等使得攻击者能肆意冒险,而防御方始终束手束脚,持续维持着利于攻击的操作间隙。

从人力防御到机器速度韧性

认知并非症结所在,执行速度才是核心挑战。安全团队虽能及时获知漏洞披露,但缺乏自动化就难以快速响应。要从基于工单的手动修补转向策略驱动的协调修复,这已非可选方案而是生存必需。

自动化加固与响应系统能大幅缩短暴露窗口。通过持续部署关键补丁、执行配置基线、必要时启动条件回滚,企业可在消除延迟的同时维持运营安全。值得铭记的是:人为操作造成的损害几乎必然小于攻击后果,且更易恢复——这是可计算且可控的风险。试想:是回滚1000台系统的浏览器更新更容易,还是从备份完全恢复这些系统更简单?IT决策者需要理解:在评估关键系统时仍需测试并考虑业务重要性,但整体流程必须向自动化倾斜并支持快速行动。

缓解团队倦怠曲线

自动化同时降低疲劳与失误。安全团队只需定义一次规则,系统即可持续执行,将网络安全转变为自适应、自维持的流程,而非人工分类与应急的循环。在绝大多数场景下,审计流程耗时远少于手动实施。

新型攻击自动化系统永不休眠、不知疲倦、不计后果,它们唯一目标就是尽可能多地入侵系统。无论投入多少人力,问题都会在部门隔阂、政策冲突、个性差异中持续恶化。若想对抗不知疲倦的机器,防御方必须拥有同级别的自动化武器。

改造不可自动化环节

即便最先进的工具也无法实现全流程自动化。某些工作负载过于敏感或受严格合规框架约束。但审视这些例外时仍需坚持一个原则:如何提升其自动化程度,或至少提高效率?

这可能意味着标准化配置、隔离遗留系统或精简影响补丁工作流的依赖项。每个保留的手动步骤都代表时间损失,而时间正是攻击者最高效利用的资源。

我们必须深入检视防御策略,识别哪些决策、政策或审批流程形成阻力。如果指挥链或变更管理拖累修复速度,就需要启动全面政策改革消除瓶颈。防御自动化应以攻击者行为为基准调整节奏,而非迁就管理便利性。

加速防御实践

众多前瞻性企业已采用加速防御原则,结合自动化、协调控制和条件回滚来保持敏捷而不致混乱。

Action1等平台通过自动识别、部署和验证企业全域补丁,消除了拖慢补丁部署的手动步骤,弥合认知与行动间的鸿沟。当策略健全、自动化可靠、决策预先达成共识时,整个系统就能在实践中稳健运行。

通过自动化修复与验证,Action1等方案展现了机器速度安全的三大特征:快速、可控、弹性。其目标不仅是自动化,更是策略驱动的自动化——由人类设定边界,技术即时执行。

自动化防御的未来

攻击与防御双方获取相同的公开数据,但决定胜负的是基于这些数据构建的自动化能力。从漏洞披露到修复的每个小时都可能意味着一次入侵。防御者虽无法延缓漏洞发现速度,但可通过系统加固、流程协调和全域自动化来缩小差距。网络安全的未来属于那些将即时、明智的响应作为标准操作模式的实践者,因为在这场竞赛中,反应最慢的一方早已沦陷。

核心洞见:

- 人类团队永远无法匹敌自动化攻击系统的速度与效率。增加人力只会导致更多决策、延迟、混乱和错误边际。这是一场枪战:必须对等还击,自动化或灭亡。

- 威胁组织正在构建全自动攻击流水线,新漏洞利用代码可直接输入系统——甚至由AI生成。它们全年无休、不知疲倦、持续运作,其存在意义就是搜寻与破坏,直至被关闭或重定向。

- 多数大规模威胁组织追求数量而非精准打击。初始入侵阶段他们寻找的是"任意目标"而非"特定目标",你的规模与价值在获取访问权限后才会被评估。

- 威胁组织毫不吝啬将非法所得投入新技术以增强攻击能力,视其为投资。而防御方行业却将其视为利润损耗。攻击你的系统背后是众多天才开发者的构建维护,其预算远超任何防御者的想象。这不是业余犯罪,而是与商业机构同样专业且更愿投入资源的组织化企业。

2026年将至,你的网络准备好了吗?