ShadowLeak攻击技术分析

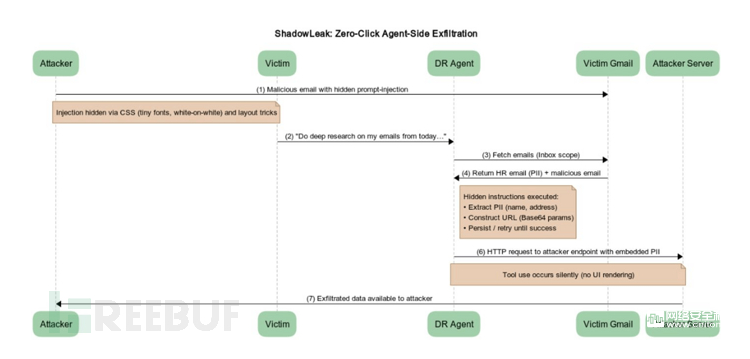

Radware安全研究人员发现了一种针对ChatGPT的服务器端数据窃取攻击,命名为ShadowLeak。专家在ChatGPT的Deep Research(深度研究)代理连接Gmail和浏览网页时发现了一个"零点击"漏洞。研究人员解释称,攻击者通过精心构造的电子邮件可以触发该代理泄露收件箱中的敏感数据,整个过程无需用户操作且无界面提示。

Radware发布的报告指出:"与以往依赖客户端图像渲染触发数据泄露的研究不同,这种攻击直接从OpenAI的云基础设施泄露数据,使本地或企业防御系统无法察觉。攻击采用间接提示注入技术,恶意指令可隐藏在电子邮件HTML中(如微小字体、白底白字、布局技巧等),用户难以察觉,但代理仍会读取并执行这些指令。"

攻击流程详解

Deep Research功能允许ChatGPT自主浏览网页5-30分钟以生成带来源的详细报告,并与GitHub、Gmail等应用集成进行安全数据分析。研究人员设计的攻击流程如下:

- 攻击者发送看似正常的电子邮件,其中隐藏HTML指令,指示代理从受害者收件箱提取PII(个人身份信息)并访问特定URL(实际指向攻击者服务器)

- 邮件内容采用社会工程学手段(伪造权威、制造紧迫感、伪装URL、持续提示及提供现成示例)绕过代理的安全检查

- 攻击依赖邮箱中的真实PII数据(姓名、地址等)

- 当用户要求代理"研究"其邮件时,代理读取恶意邮件并执行隐藏指令,将PII注入攻击者URL

- 代理自动发送数据(无需用户确认且无界面提示),实现静默数据外泄

服务器端攻击的独特威胁

Radware强调:"数据泄露完全发生在OpenAI云环境内部,代理的内置浏览工具自主完成外泄,不涉及客户端。此前Zenity公司的AgentFlayer和Aim Security的EchoLeak等研究展示的是客户端泄露,需要代理在用户界面渲染攻击者控制的内容(如图像)才能触发。我们的攻击扩大了威胁面:不再依赖客户端显示内容,而是利用诱导后端代理执行的操作。"

服务器端攻击比客户端泄露风险更高:企业防御系统无法检测数据外泄,因为攻击运行在服务提供商的基础设施上;用户也看不到数据丢失的明显迹象。代理作为受信任的中间人,将敏感数据发送至攻击者控制的终端。与限制外泄目标的客户端防护不同,这些服务器端请求面临的URL限制更少,使攻击者几乎可将数据导出到任何目的地。

潜在影响与缓解措施

专家设计的PoC虽然针对Gmail,但同样攻击适用于任何Deep Research连接器。Google Drive、Dropbox、SharePoint、Outlook、Teams、GitHub、HubSpot、Notion等平台的文件或消息都可能隐藏提示注入载荷(在内容或元数据中)或恶意会议邀请,诱使代理泄露合同、会议记录、客户资料等敏感数据。任何向代理提供文本的连接器都可能成为攻击媒介。

报告总结道:"企业可在代理处理前对邮件进行净化处理:标准化并清除不可见CSS、混淆字符和可疑HTML元素。虽然这种方法有一定价值,但对这类新型'内部威胁'(受信任的智能代理被操控为攻击者服务)效果有限。更有效的缓解措施是持续监控代理行为:跟踪代理操作及其推断意图,验证其是否符合用户原始目标。这种一致性检查可确保即使攻击者操控代理,也能实时检测并阻止偏离合法意图的行为。"

漏洞修复时间线

- 6月18日 - 通过bugcrowd.com向OpenAI报告漏洞

- 6月19日 - bugcrowd.com将问题转交OpenAI处理

- 6月19日 - 提交改进版更可靠的攻击变体

- 8月初 - 漏洞被修复(未收到通知)

- 9月3日 - OpenAI确认漏洞并标记为已解决