中国市场2019年迎来“开门红”,未来将再加大安全投入

张毅强首先回顾了F5在华过往一年的成果。他表示,F5在中国市场继续保持着稳健增长,市场占有率稳居第一,并赢得了市场认可,包括入围美国《财富》 2018全球最受尊敬的公司名列,以及由Forrester 评定的WAF产品全球领导者地位等。在技术创新与战略方向上,F5将安全、多云、智能作为重点战略一以贯之,打造大数据引擎,探索AIOps的新实践。此外,张毅强特别强调了F5在华“生态圈”的拓展,与华三、博云等本地厂商建立起紧密的战略联盟,并与华为在云战略方面深化合作,有效推进了F5的本地化策略。

悉数2018年发生的典型的安全事件案例,张毅强回顾道,“在这些安全事件的应对中,F5像一支‘冲锋部队’临危受命,帮助我们的客户成功化解威胁。这些以往不被人关注到的行业或领域,开始遭遇网络攻击等安全威胁,这表明安全形势发生了新的变化,客户对此的诉求随之空前强烈。“ 他强调,F5所专注的应用交付技术与安全息息相关,甚至可以说,安全是F5与生俱来的DNA。

F5亚太区副总裁、中国区总经理张毅强发表讲话

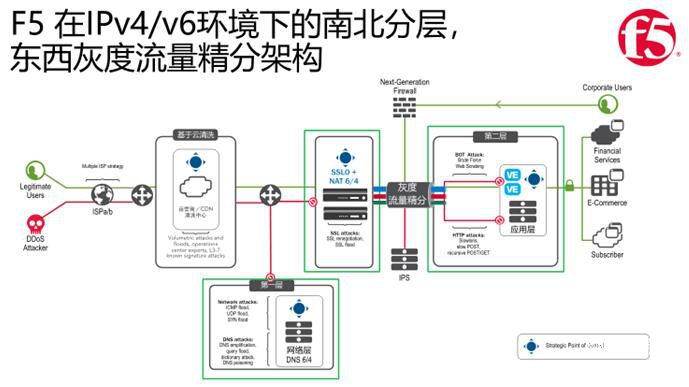

由统一防护策略转向南北分层与东西灰度精分的新安全策略对于F5安全新策略的新思维、新架构,F5中国区首席技术官吴静涛提出了在IPv4/v6网络环境下的南北分层防护,东西灰度流量精分的安全策略。

吴静涛表示,在新的安全环境中,攻防转换已呈现分钟级变化。“以往识别攻击与用户正常访问的方法相对较简单,二者的特征也差异明显。那时候,只需将不正常的机器访问 ‘杀掉’,让正常的用户访问通过就可以实现。而如今,大量的访问来自应用,如果仍照此实施,便会造成用户的正常访问被误杀。” 因此,吴静涛强调,随着移动设备与应用的大批量接入,网络中的灰度越来越复杂,以往统一的安全防护策略将逐渐失效。

吴静涛强调,F5所构建的灵捷、弹性应用防护架构,根据攻击方式的不同需求,分别对用户类型、发布渠道、应用版本、应用类型进行灰度流量精分,显示出明显的技术优势。此外,从安全架构的实现层面来讲,F5希望未来通过产品+服务的方式,做应用态势感知,将大数据采集、机器学习、智能基线、根因分析、一键配置变更等动作相结合,来实现分钟级别攻防转换,最后用精细的预后优化场景。

DevOps架构下的多云多活应用服务与可编程控制

会议现场,F5政企部客户技术经理周辛酉先生还以DDoS攻击防护模型为例,分析了DevOps架构下的多云多活应用服务的技术关键。他表示,在多云多活的架构之下,安全存在于从基础架构到数据与应用的任何位置。在IPv6的环境中,无论是DDoS攻击的量级,防护的复杂程度都与以往差异很大。F5的位置在应用之前,为应用提供服务,我们希望通过流量可视化以及安全的服务链的拆分,把安全防护变成服务。对于不同的应用进行安全策略的精分,不同的服务链的引导。

此外,为应对应用的千变万化,可编程控制对客户而言是十分必要的。F5提供了基于全代理架构的可编程控制模式。其中,iRules是F5 TMOS系统中的一项缺省功能,为用户提供了可编程的多种攻击防护实现方式。作为一个全代理的架构,客户只需进行简单的操作,即可实时部署新的防护策略,在真实的攻防过程中占有绝对优势,有效减少了操作的复杂度和安全风险。