攻击手法分析

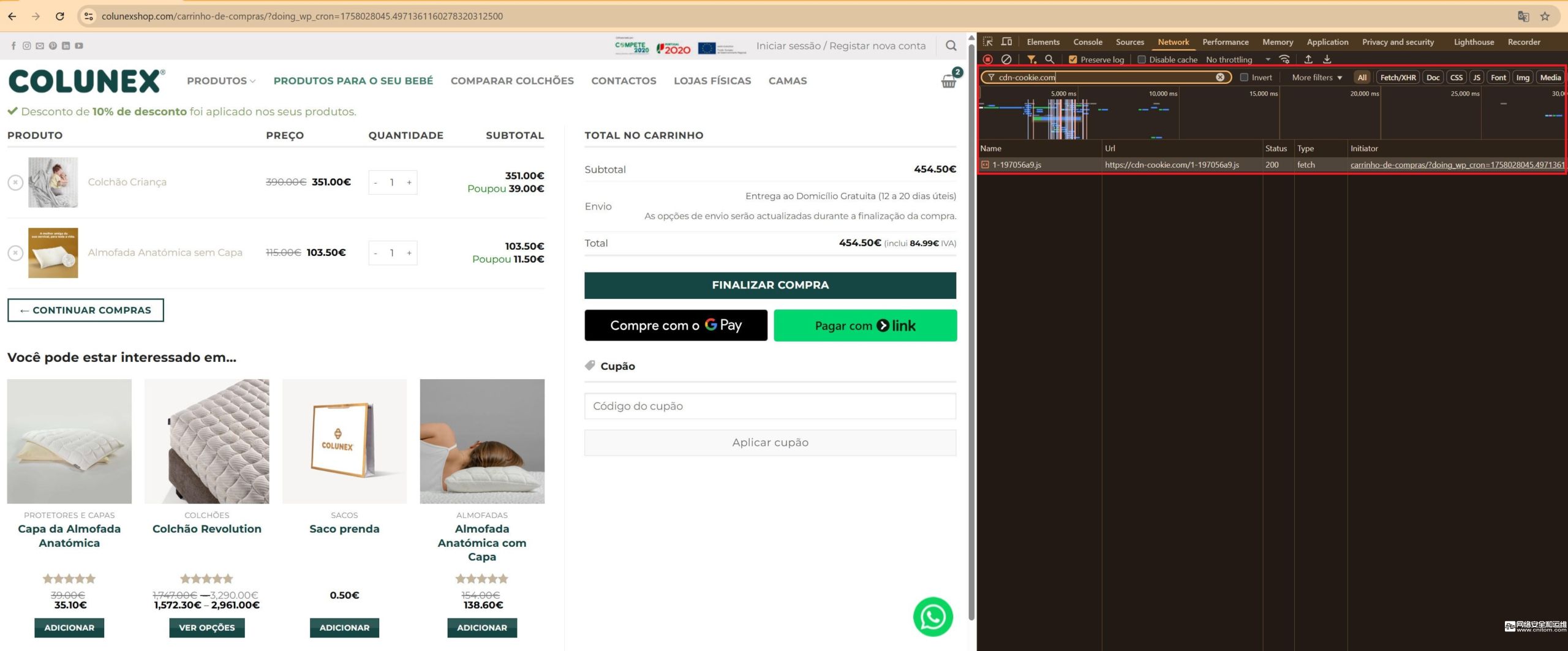

该发现来自Silent Push先发网络防御分析团队,他们识别出一个支撑这场长达数年欺诈活动的庞大恶意域名网络。攻击本质上是一种数字障眼法——威胁分子入侵使用WooCommerce和Stripe的电商网站后,注入恶意JavaScript代码。这些代码会潜伏至用户访问结账页面时激活。

研究报告指出,恶意软件"会确保隐藏合法的Stripe支付表单",并用"一个恶意iframe取而代之,其中渲染了具有合法外观变量名、标题和样式的虚假Stripe支付表单"。由于伪造表单完美模仿了真实版本(甚至包含葡萄牙语等本地化支持),消费者毫无察觉。

隐蔽的数据窃取机制

该活动的阴险之处在于其数据窃取方式:当受害者在虚假表单中输入信息并提交时,数据会被加密外泄至犯罪服务器。随后恶意软件立即清除痕迹——移除伪造表单、恢复真实表单,并模拟点击"提交订单"按钮。由于真实表单此时为空(用户填写的是虚假版本),网站将显示支付错误。

分析人员解释:"购物者会以为是自己输错了支付信息,完全意识不到已遭窃取。他们会重新输入凭证继续完成交易。"恶意代码作者还采用MutationObserver监控网页变化,确保仅在完美条件下触发,并包含自毁机制:当检测到DOM中存在wpadminbar元素(管理员登录状态)时,代码会自动移除,使网站所有者难以在常规检查中发现感染。

庞大的攻击基础设施

该活动基础设施极为稳固,采用"防弹"托管保持命令控制服务器在线。攻击目标涵盖美国运通、大来卡、发现卡、JCB、万事达和银联六大支付服务商,潜在受害者规模巨大。报告强调"该威胁团伙展现出极强的持久作战能力",这场攻击活动已持续数年,最早可追溯至2022年初。