以为部署WAF(Web应用防火墙)就万事大吉?2025年假日购物季临近,未受监控的JavaScript将成为重大安全隐患——攻击者可借此窃取支付数据,而你的WAF和入侵检测系统却毫无察觉。

核心结论

2024年假日季爆发了多起针对网站代码的重大攻击:Polyfill.io供应链攻击波及50多万个网站,9月的Cisco Magecart攻击专门针对假日购物者。这些攻击利用第三方代码和在线商店漏洞,在购物高峰期发起的攻击量激增690%。

2025年防御关键:在线零售商如何在继续使用必要第三方工具的同时,采取哪些安全措施和监控手段来预防类似攻击?

客户端安全盲区

最新行业研究揭示了这一安全盲区的严重性:

数据来源:IBM《2025年数据泄露成本报告》| Verizon《2025年数据泄露调查报告》| Reflectiz《2025年网络暴露现状报告》

这些数据印证了威胁态势的根本性转变。当企业通过WAF、入侵检测系统和终端防护强化服务器端防御时,攻击者转而瞄准存在以下监控短板的浏览器环境:

- 可见性局限:服务器端监控工具无法观测用户浏览器内的JavaScript执行,WAF和网络监控方案会漏检完全在客户端环境发动的攻击

- 加密流量:HTTPS加密的现代网络流量使第三方域名数据传输内容难以被审查

- 动态特性:客户端代码可根据用户行为、时间等因素动态改变行为模式,静态分析难以奏效

- 合规缺口:尽管PCI DSS 4.0.1等规范已更关注客户端风险,但数据保护指南仍不完善

客户端攻击向量解析

(1) 电子窃密(Magecart)

作为最臭名昭著的客户端威胁,Magecart攻击通过向电商网站注入恶意JavaScript窃取支付卡数据。2018年英国航空数据泄露事件(38万客户支付信息外泄)证明:单个遭篡改脚本即可突破严密的服务器安全防护。该攻击持续两周未被发现,直接从结账表单收集数据传至攻击者服务器。

(2) 供应链攻击

现代Web应用高度依赖第三方服务(分析平台、支付处理器、聊天插件、广告网络等),每个都是潜在入口。2019年Ticketmaster数据泄露就源于客服聊天工具被攻陷。

(3) 影子脚本与脚本蔓延

多数企业无法全面掌握页面执行的所有JavaScript代码。脚本可动态加载其他脚本,形成安全团队难以追踪的复杂依赖链,导致未授权代码在无监控情况下运行。

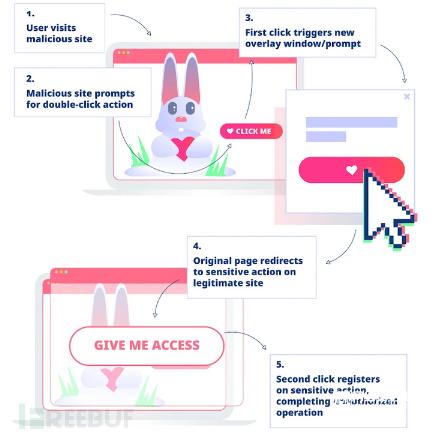

(4) 会话与Cookie操纵

客户端攻击可截获认证令牌、篡改会话数据或提取Cookie/本地存储中的敏感信息。这类完全在用户浏览器内完成的操作不会留下服务器日志,常规手段难以检测。

2024假日季攻击启示

2024假日季的典型案例包括:影响超10万网站的Polyfill.io供应链攻击(2024年2月发起),以及9月通过商品商店针对假日购物者的Cisco Magecart攻击。科威特电商网站Shrwaa.com全年托管恶意JavaScript文件,Grelos窃密程序变种在黑色星期五前向可信小电商网站投放虚假支付表单——这些事件凸显了强化客户端安全措施的紧迫性。

假日季风险加剧因素

- 攻击动机增强:交易量激增带来高价值目标,2024网络星期一单日攻击请求达5.4万亿次

- 代码冻结期:业务高峰期限制漏洞响应速度

- 第三方依赖:营销工具、支付选项等假日促销组件扩大攻击面

- 资源受限:节假日期间SOC夜间值守人员缩减50%

客户端安全防护方案

(1) 部署内容安全策略(CSP)

从报告模式起步获取脚本执行可见性:

CSP实施陷阱:切勿为兼容旧脚本添加'unsafe-inline'指令(相当于为故障钥匙敞开大门),应使用每页面更新的加密随机数(nonce)控制合法内联脚本。

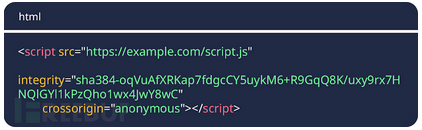

(2) 实施子资源完整性校验(SRI)

通过SRI标签确保第三方脚本未经篡改:

(3) 定期脚本审计

维护包含以下要素的第三方脚本清单:

- 用途与业务依据

- 数据访问权限

- 更新补丁流程

- 供应商安全实践

- 服务沦陷时的替代方案

(4) 实施客户端监控

部署实时监测JavaScript执行的专用工具,检测:

- 异常数据收集/传输

- DOM篡改尝试

- 新增/修改脚本

- 可疑网络请求

(5) 建立事件响应流程

制定包含以下要素的客户端事件预案:

- 脚本隔离/移除流程

- 客户沟通模板

- 供应商联络机制

- 合规上报要求

实施挑战与对策

|

挑战类型 |

解决方案 |

|

遗留系统兼容性 |

从高风险页面逐步实施CSP,利用反向代理注入安全头 |

|

性能影响 |

初始采用报告模式,控制SRI校验开销<5ms/脚本 |

|

供应商阻力 |

在合同中明确安全要求,建立供应商风险登记册 |

|

资源限制 |

采用托管安全服务,优先自动化脚本盘点与监控 |

|

组织认同 |

以Magecart攻击平均损失390万美元对比监控投入(年1-5万美元) |

未来展望

客户端安全标志着Web应用防护范式的根本转变。随着攻击面持续演变,企业必须将客户端环境监控纳入整体安全战略。假日季既是解决漏洞的紧迫节点,也是建立脚本行为基准的机遇窗口。成功的关键在于突破传统边界防护思维,构建覆盖用户浏览器环境的全方位防护体系。