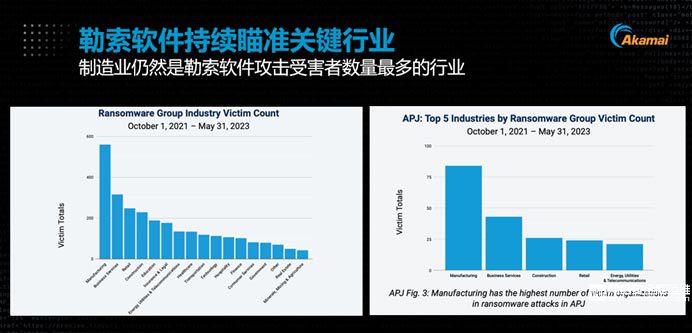

据Akamai的调查数据显示:2023年第一季度与2022年第一季度相比,勒索软件攻击事件增加了143%。65%的勒索软件攻击受害者来自于中小企业,亚太地区的勒索软件受害者增长率达到了204%。

种种数据都表明,勒索软件攻击不仅没有减少,反而变本加厉,攻击事件层出不穷,成为增长最快的恶意网络攻击。

勒索软件攻击新趋势

勒索软件攻击比以往更加猖獗、危害性更大,究其原因是勒索软件攻击越来越来越有利可图。

过去一年,被勒索受害者数量继续呈上升趋势,其中制造业的受害者数量增幅非常显著。

相较其他行业,为何制造业更容易被勒索软件所攻击?

Akamai北亚区技术总监 刘烨

Akamai北亚区技术总监刘烨对此给出分析:首先,制造业有很多老旧的系统和服务没有更新,可能存在漏洞。其次,制造业有很多非常机密的图纸、数据,在遭受勒索软件攻击后,受害者付费的概率会比较大。第三,制造业有大量的IoT设备接入,这些IoT设备的安全并未受到重视,这在一定程度上增加了勒索软件的攻击面。

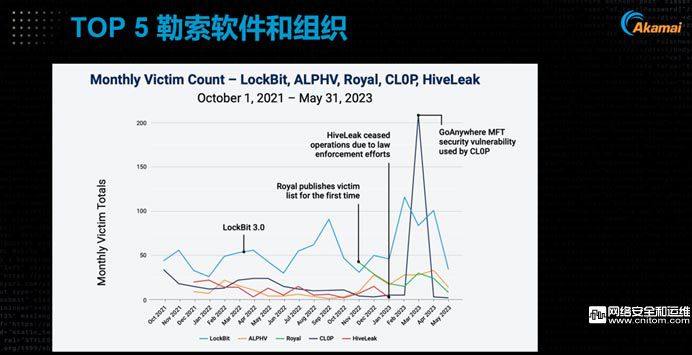

在过去的一年时间里,勒索软件的数量也在不断增加。因为有高额利润的回报,也刺激了更多的黑客组织加入勒索软件这一行业。

调查显示,2021年10月至2023年第二季度,活跃度排名前五位的勒索软件分别是LockBit、ALPHV、CLOP、Royal和HiveLeak。

同时,由于RaaS(勒索软件即服务)商业模式的逐渐兴起,使得一些攻击者不需要自己开发勒索软件和工具,就可以快速发起恶意网络攻击。这就使得勒索软件的门槛和成本更低,也是勒索攻击数量快速增长的重要因素。

可以预见的是,未来随着恶意攻击者更加多样化,以及对人工智能利用程度的提升,勒索软件的数量还将继续显著增长,将会蔓延至各个攻击面。当然,勒索软件攻击者的数量也将继续攀升,勒索软件的威胁将无处不在,成为多数企业面临的严重网络安全威胁。

从被勒索公司规模的分布数据可以看出,中小型企业更易受到勒索软件攻击。

中小型企业普遍对安全重视程度不足,安全防护能力有限,导致整个安全体系的防护并不完善,也缺乏专职的安全团队来负责网络安全。因此,勒索软件攻击中小企业更容易成功,也更容易因此而获得回报,所以中小企业成为勒索组织重点关注的目标。

应对新型勒索软件

不断翻新的攻击手段和惊人的增长速度,已经让勒索软件攻击成为企业网络安全的重大威胁。面对不断升级的攻击技术和勒索供应链的形成,传统安全手段已不足以有效抵御新型勒索软件的攻击。

在此形势下,如何防护勒索软件攻击?Akamai北亚区技术总监刘烨为企业提供了五点建议。

全面了解自身攻击面。企业要很清楚地知道,在自己的应用系统和网络系统里,可能被攻击的系统有哪些,资产有哪些,网络里面薄弱的地方有哪些。

制定可靠的流程与行动手册。当攻击发生的时候,不管是运维者或者安全的构建者,按照手册或者流程操作,就会避免在突发事件发生时不知道如何去应对的情况,所以在攻击发生之前要有非常清楚的流程与行动手册。

监控出站流量,确定是否存在威胁指标。很多漏洞被攻击以后,都是有一些典型特点的,所以运维者要从不同的系统查看这些入侵指标。系统是不是有被入侵过,有没有数据被别人偷偷的导出去过。

确保法律团队随时关注立法动态。如果运维者确定系统已经被攻陷,而且已经收到勒索邮件,除了第一时间要跟技术团队沟通以外,还要听听法务团队的建议,以便更好应对。

开展修补、培训、防护。这里的培训不只是针对专业IT人员的培训,还包括对所有员工的培训。很多勒索攻击事件中,都是因为企业内部员工误点了某些包含“钓鱼”的链接,而导致企业遭受勒索软件攻击。

刘烨补充道:Akamai有完整的零信任解决方案,可以更好地应对勒索软件的风险。包括:Akamai Guardicore Segmentation(微分段)、Enterprise Application Access(Zero Trust远程访问)、Secure Internet Access Enterprise(安全Web网关)、多因子认证(Multi Factor Authentication)和安全评估与咨询服务(Akamai Hunt)。通过这一系列的方案,Akamai希望能够帮助客户监控“东西向的流量”及“南北向的流量”,防止勒索软件传递到企业内部,或者在企业内部系统之间的传递。

随着数字化转型的加速,企业中会越来越多地接入各类设备和第三方软件,或者将某些业务的运营外包给供应商,这都会大大增加攻击面的暴露。减少攻击面就要尽可能减少企业系统、网络和边缘的潜在漏洞和不安全的入口,减少恶意攻击者发起网络攻击的机会,提高预防和抵御网络威胁的整体能力。

刘烨谈到,在谈减少攻击面之前,首先要知道自己可能有的攻击面是什么,这是最重要的。以制造业为例,它们的攻击面不仅是制造中所用到的IT系统、生产系统、物流系统、库存系统,还有很多IoT设备也易被攻击。

其他行业亦是如此,比如医疗行业也是最容易被攻击的行业之一。因为原来很多医疗设备是不联网的,进入互联网时代,很多医疗设备都从离线状态进入到联网状态,这些设备就会容易被攻击并成为跳板。如果没有考虑到哪些设备易被攻击、被利用,那么企业的网络攻击面就会不断扩大。

在减少攻击面上,有很多基础工作要去做。比如医疗系统连到互联网时,要考虑所有的系统都是更新过的吗?所有补丁都安装了吗?有没有通过网络分段隔离起来?这些都是我们需要去考虑的。刘烨强调:当我们把这些基础工作做好,与其安全加固一样的方法去做,再做好多层防御,相信企业一定可以更好地防御这些攻击面被攻击的风险。