概要

就分布式拒绝服务(DDoS)攻击趋势而言,2023年是具有里程碑意义的一年。网络犯罪集团、出于地缘政治动机的黑客活动分子和恶意行为者利用物联网(IoT)设备构建的大规模僵尸网络以及协议级零日漏洞,对企业、政府机构以及关键但脆弱的公共基础设施(包括医院)发起了破纪录的DDoS攻击。

在大多数情况下,攻击假定的目标是造成损害、生产力损失和经济损失,并引起公众的注意,这就是威胁行为者不断扩展受害者范围的原因,这些受害者已知缺乏足够的IT安全性。重要的是要记住,DDoS攻击是有针对性的攻击,威胁行为者会有意识地选择他们的目标。

在整个2023年,DDoS攻击变得更加频繁、持续时间更长、复杂程度更高(具有多个向量),并专注横向目标(在同一攻击事件中攻击多个IP目的地)。其中,银行和金融服务行业是最具针对性的垂直行业。针对这些行业的攻击通常旨在造成声誉损害,或分散安全专业人员的注意力,以发动DDoS+勒索软件混合攻击。在欧洲、中东、非洲(EMEA)和亚太(APAC)地区,DDoS攻击的数量和规模已经与北美不相上下。

破纪录的一年

DDoS攻击的规模和复杂程度都在不断增长,但2023年以不可预见的速度加速了这一趋势。甚至连安全供应商及其各自的网站也受到了攻击。2023年2月,Akamai监测到攻击峰值高达900.1 Gbps和158.2Mpps的超大规模DDoS攻击。9月份,Akamai再次发现并阻止了一场大规模DDoS攻击。在这起攻击中,网络犯罪分子使用了ACK、PUSH、RESET和SYN洪水攻击向量的组合,峰值为633.7 Gbps和55.1 Mpps。

这些发生在2023年的创纪录攻击并非只是网络犯罪的一个异常现象!事实证明,这些攻击与2022年开始的“震慑式”DDoS攻击趋势非常一致。2022年,Akamai就曾检测到一起创纪录的DDoS攻击,其最高攻击速度为704.8 Mpps。事实上,Akamai缓解的10次最大DDoS攻击中有8次都发生在过去18个月内。

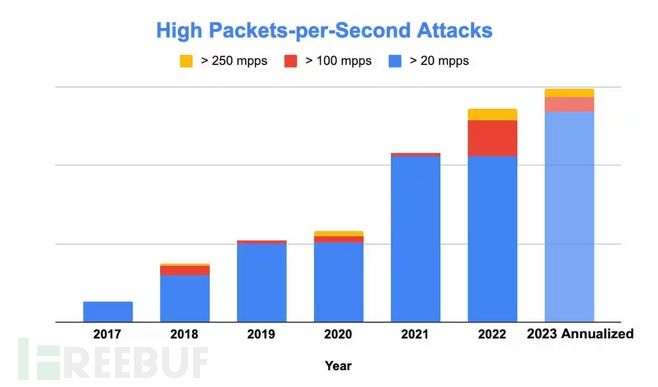

虽然这些攻击因其复杂性和规模而备受关注,但由于地缘政治黑客主义和其他恶意动机,2023年还发生了几次高pps(每秒数据包数)的L3和L 4 (协议和传输层)DDoS攻击。事实上,Akamai观察到2023年此类攻击的数量最多,比2021年增加了近50%(见图1)。

【图1:2021年至2023年,高pps的L3和L4层DDoS攻击总数增长了近50%】

旧协议,新零日漏洞,以及大规模DDoS攻击

在2023年9月和10月,网络犯罪分子利用HTTP/2快速重置零日漏洞(CVE-2023-44487)发动了大规模的L7(应用层)DDoS攻击。HTTP/2的一个重要功能是通过单个TCP 连接复用请求,这以并发流的形式体现。此外,想要中止请求的客户端可以发出RST_STREAM 帧来停止数据交换。快速重置攻击利用此方法快速连续发送和取消请求,从而绕过服务器的并发流最大值并在未达到其配置阈值的情况下使服务器过载。

HTTP/2快速重置零日漏洞造成了创纪录的DDoS攻击规模。Amazon Web Services、Cloudflare和Google发布联合报告称,缓解攻击的速度达到155 Mpps(Amazon)和破纪录的 3.98 亿次请求(谷歌)。

随着更多威胁参与者使用更广泛的僵尸网络以及这种新的攻击方法,HTTP/2 快速重置攻击将继续打破更大的记录。

攻击DNS基础设施以使业务离线

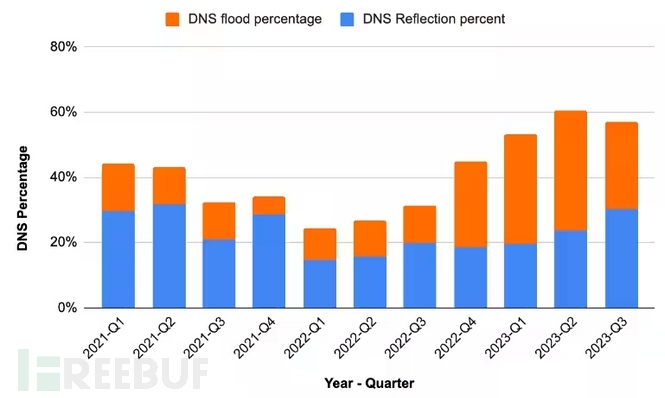

Akamai每天观察到超过11万亿次DNS请求。在2022年上半年经历短暂下滑之后,DNS攻击又卷土重来。2023年,Akamai缓解的DDoS攻击中,有近60%使用了DNS组件(见图2)。

【图2:2023年近60%的DDoS攻击有DNS组件,比2022年第一季度增长了近200%】

根据Akamai互联网状态(SOTI)在2023年3月发布的一份报告指出,多达16%的组织在其网络中遇到了命令和控制(C2)流量,这表明攻击正在进行中或可能存在进一步为勒索软件攻击铺平道路的漏洞。DNS攻击面无所不在的事实很明显,攻击者的目标是从网站和支持物联网的设备到家庭网络以及两者之间的一切。

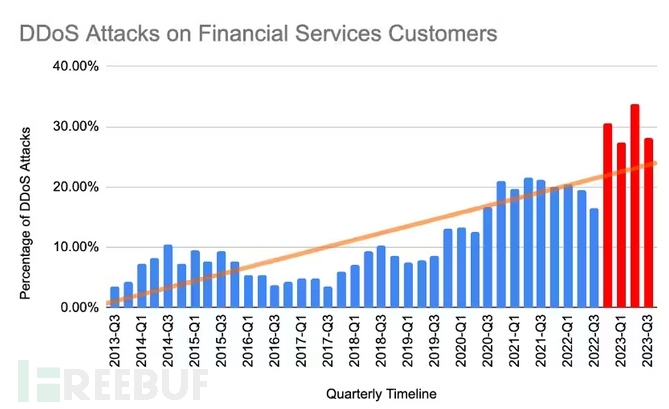

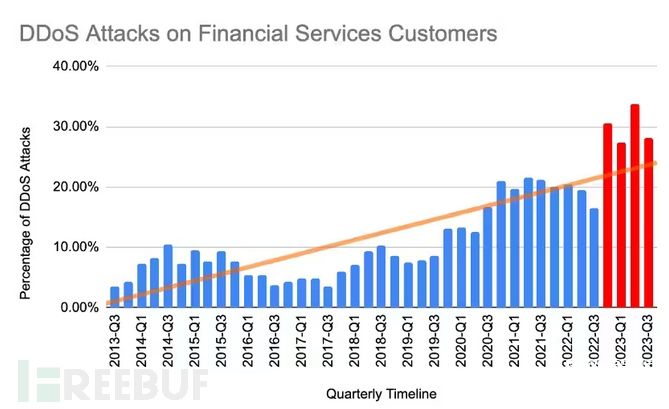

银行和金融机构受灾最重

在垂直领域中,银行业和金融服务业是2023年遭受DDoS攻击数量最多的行业。从历史数据来看,自2021年以来,金融机构正越来越多地成为攻击目标(见图3)。在前几年,大约10%的DDoS攻击是针对金融服务机构的。到了2021年和2022年,这一比例上升至20%左右,并在2023年达到35%左右的峰值。

【图3:2023年,银行和金融服务行业遭受的DDoS攻击数量最多;近35%的DDoS攻击是针对金融行业的】

虚拟机僵尸网络的力量急剧增强,以及乌克兰和以色列战争引发的地缘政治黑客行动主义都是导致金融服务行业的DDoS攻击不断增加的原因。

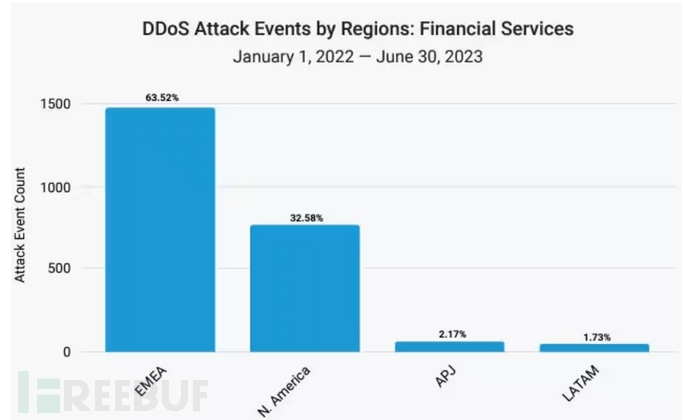

事实上,亲俄黑客组织(包括Killnet、REvil和Anonymous Sudan等)在2023年6月初宣布,他们将对欧洲和美国的金融机构进行大规模的协同DDoS攻击。也许这种亲俄黑客行动主义更好地解释了金融服务垂直领域DDoS攻击的地区变化,因为EMEA现在的事件数量几乎是北美的两倍(见图4)。

【图4:在金融服务垂直领域,EMEA的L3和L4层DDoS攻击事件数量几乎是北美的两倍】

第7层(应用层)DDoS攻击也在继续困扰金融应用程序。威胁行为者正在不断努力提升他们的攻击行动、网络和TTPs,以逃避更强大的防御机制。研究人员从许多大规模DDoS攻击中观察到了以下一些最常见的特征:

- 高度分散的IP/子网和国家目标;

- 丰富的攻击源,包括受感染/租用的云服务提供商、Tor出口节点和匿名/开放代理节点;

- HTTP和DNS查询泛洪;

- 不可缓存的URL,如主页、随机URL、搜索输入和登录端点;

- 高级攻击者在住宅ISP、移动运营商网络或大学网络背后创建僵尸网络,进行IP欺骗;

- 基于防御者的反应进行动态和适应性的进攻。

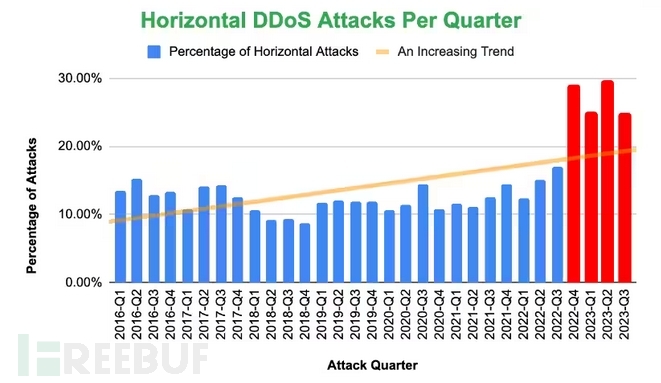

持续时间更长、更频繁、更复杂

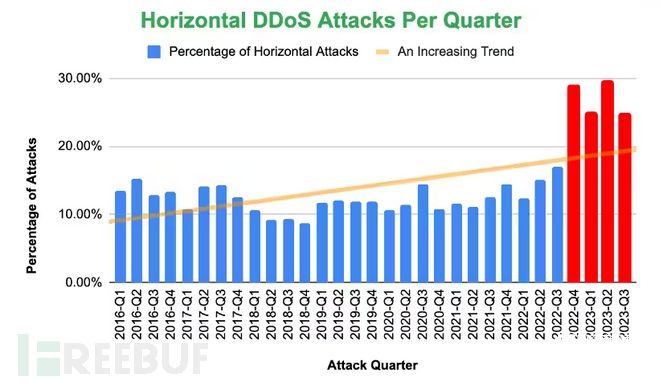

不仅DDoS攻击的数量在2023年有所增加,而且攻击类型的种类也较前几年有所增加。横向DDoS攻击自2022年第四季度以来显著增加。直到2022年第三季度,Akamai观察到的DDoS攻击中只有不到20%被归类为横向攻击(见图5)。但在2022年第四季度到2023年第三季度的12个月期间,Akamai持续观察到近30%的DDoS攻击是横向和多目的地攻击,增长了近50%。

传统的DDoS攻击通常针对高度可见的资产,例如公司的主网站,然后使用一种或多种方法(也称为向量)发起攻击,以淹没支持目标的基础设施。这种攻击的成败取决于攻击的规模、载体以及资产为防止滥用而实施的检测和缓解措施的适当性。

横向攻击指的是针对多个不相关目标的同时DDoS攻击,这就是它们有时被称为“地毯式炸弹攻击”(carpet bomb attack)的原因所在。在这种攻击中,攻击者并非优先考虑单个高价值目标,而是选择多个目标来分布攻击,这使得安全团队在减轻和最大化大范围破坏的可能性方面更具挑战性。

例如,对手可能会攻击与特定组织关联的所有IP地址,或者他们可能会进行更深入的侦察,以识别大量活动的服务或系统,并同时攻击所有这些服务或系统。2022年9月,研究人员发现了一起破纪录的DDoS攻击,攻击者攻击了分布在六个物理数据中心的1813个IP地址,这是这种威胁的完美说明。

尽管这种攻击形式早在20多年就已存在,但由于其日益流行和复杂性,横向攻击仍然是一个高度相关的威胁。

【图5:2023年近30%的DDoS攻击是横向或地毯式攻击】

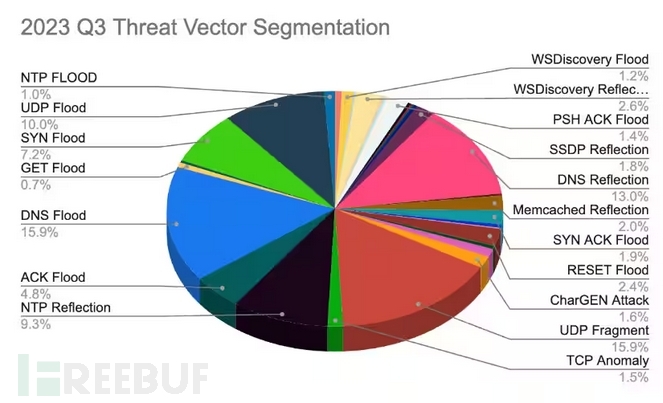

2023年DDoS攻击的另一个明显趋势是网络犯罪分子在攻击企业或机构时使用的媒介数量不断增加。Akamai在2023年防御的一些规模最大、最复杂的DDoS攻击中发现了超过14种不同的向量,其目的显然是为了耗尽资源,压倒目标企业的网络安全团队。在许多情况下,这种复杂的多向量DDoS攻击旨在充当三重勒索攻击的烟幕。

下图展示了2023年第三季度网络犯罪分子用于DDoS攻击的不同媒介。

【图6:2023年第三季度网络犯罪分子用于发起DDoS攻击的各种媒介分布】

此外,网络犯罪分子还齐心协力地追捕那些被视为“易受攻击的目标”。在攻击的侦察或映射阶段,威胁行为者知道哪些生产服务具有适当的保护并相应地进行计划。中小企业;政府机构;关键的公共基础设施,如学校、医院、机场和其他运输和物流中心,在2023年多次遭到DDoS攻击。美国的几个主要机场在2022年被亲俄黑客组织KillNet攻击,另一个名为NoName057(16)的俄罗斯黑客组织在2023年攻击了加拿大的多个机场、政府和金融机构。

同样地,臭名昭著的黑客组织Anonymous Sudan在2023年4月攻击了印度6个主要机场和多家医疗机构。当然,这绝不是此类DDoS攻击的详尽列表。网络犯罪分子将继续利用DDoS作为一种相对廉价但有效的攻击形式,给相关安全团队带来麻烦和干扰,并给政府和企业造成声誉损害。

最后,在整个2023年,Akamai观察到更长时间的DDoS攻击活动重现抬头迹象。平均而言,许多攻击持续时间超过20分钟,而在2021年至2023年期间,持续时间超过一小时的攻击数量增加了50%。这与之前观察到的持续时间通常不到2分钟的短爆发式攻击趋势截然相反。

如果组织没有适当的主动防御机制,并且响应者无法快速反应,那么短爆发式攻击是非常有效的。当检测到其他威胁并需要响应时,长时间的攻击会给生产力和维持连续性的操作能力带来负担。

2024年可操作的DDoS防护策略

如果说2023年是企业、政府机构和关键公共基础设施被高度复杂的网络攻击无情锁定的一年,那么可以肯定的是,网络犯罪分子将在2024年设定更高的目标。可被感染并变成僵尸网络的数字设备的激增,EMEA和APAC地区数字基础设施的快速普及,以及欧洲和中东地区持续的地缘政治紧张局势,将继续营造一个混乱的环境,这对有动机的网络罪犯来说无疑是有利的。

在这种情况下,安全专家建议组织采取以下三个可行策略:

1.积极准备DDoS防护态势

发动DDoS攻击的成本相对较低,特别是随着DDoS即服务的普及,这使它们成为恶意行为者手中强有力的网络犯罪武器。虽然无法阻止DDoS攻击,但采取以下步骤可以最大限度地保护组织的数字资产免受此类攻击:

- 检查组织所有的关键子网和IP空间,确保具备适当的缓解控制措施。

- 以“始终在线”的防护态势部署DDoS安全控制措施作为第一层防御,以避免紧急集成场景,并减轻事件响应者的负担。

- 主动指定一个危机响应小组,并确保运行手册和事件响应计划是最新的。当真的受到攻击时,不至于感到猝不及防。

- 使用混合保护平台备份本地DDoS保护,该平台可防止使本地设备过载的攻击。

- 通过网络云防火墙设置主动安全控制,将组织的安全态势扩展到基本DDoS保护之外。

- 最后,利用知名和久经考验的SOC团队的专业知识和经验来减轻来自关键内部资源的压力。

2.保护DNS基础设施

DNS基础设施重新成为DDoS攻击的主要目标。如果组织的DNS出现故障,那么在线状态也会出现故障。攻击可能并不总是以使DNS名称服务器瘫痪为目标。相反地,它可能只是希望实现资源耗尽,并降低全局服务器负载平衡性能,从而致使合法请求受到影响。

在某些情况下,保护DNS基础架构的安全性和性能可能具有挑战性。很多时候,传统的DNS防火墙不能提供足够的保护。最优的解决方案应该是具备以下特征的混合平台:

- 保护本地和云中的DNS区域免受各种攻击,包括DNS水刑(DNS water torture)、DNS洪水等;

- 直观、轻松地管理策略和IP允许列表,并实时提供可操作的分析,帮助组织采取主动的安全态势;

- 通过使用高度分布式的物理访问点(point-of-presence)基础设施来从最近的位置响应用户,从而提高DNS性能。

3.不要依赖“足够好”的解决方案

也许最重要的一点是,不要假设现有的DDoS和DNS安全态势“足够好”,或者组织的业务不在攻击者的目标列表上。对于毫无防备和准备不足的受害者来说,2023年可谓教训深刻的一年,他们中的许多人低估了DDoS威胁的演变方式,同时也高估了他们现有的安全管理能力。

要小心“免费+增值”解决方案的真正成本,它会用免费或相对便宜的解决方案引诱你进入入门级服务,但却小心翼翼地将任何有效级别的服务隐藏在付费墙后面。

最后,不要忘记从技术解决方案的角度和最佳实践的角度对组织的防御能力进行压力测试,这包括事件运行手册、流程、文档等等。

结语

如果说2023年给企业和机构上了一堂关于DDoS的课,那只能说明前一年的保护措施不再足以应对今年的攻击。相信您一定不想在2024年遇到同样的情况,所以是时候强化组织的防御策略了。

原文链接:https://www.akamai.com/blog/security/a-retrospective-on-ddos-trends-in-2023