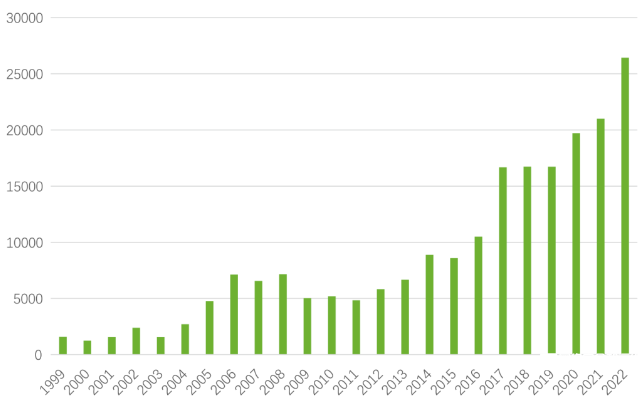

2022年新增漏洞26431个,同比2021年增加25.87%

根据NVD数据库已收录的公开发布漏洞数目进行观察,截至2022年底,2022年新增加的漏洞数量为26431个[1],相比2021年增加了25.87%[2]。

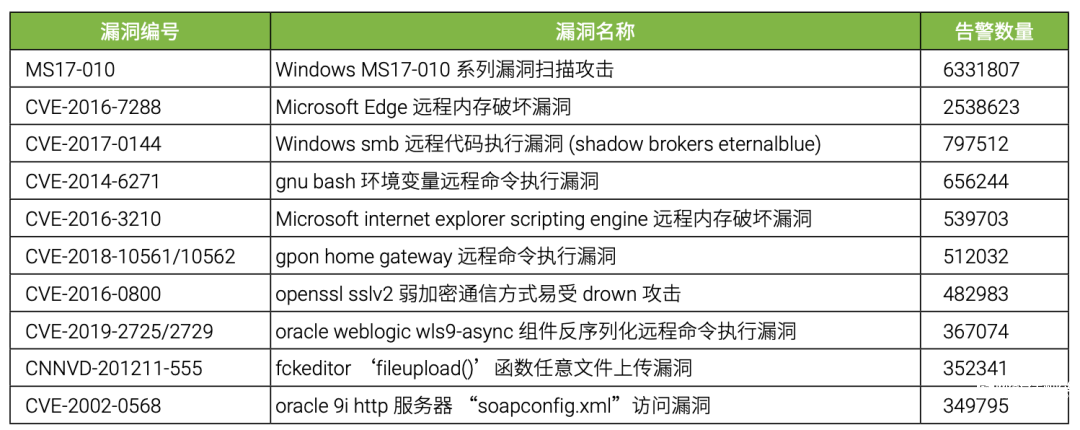

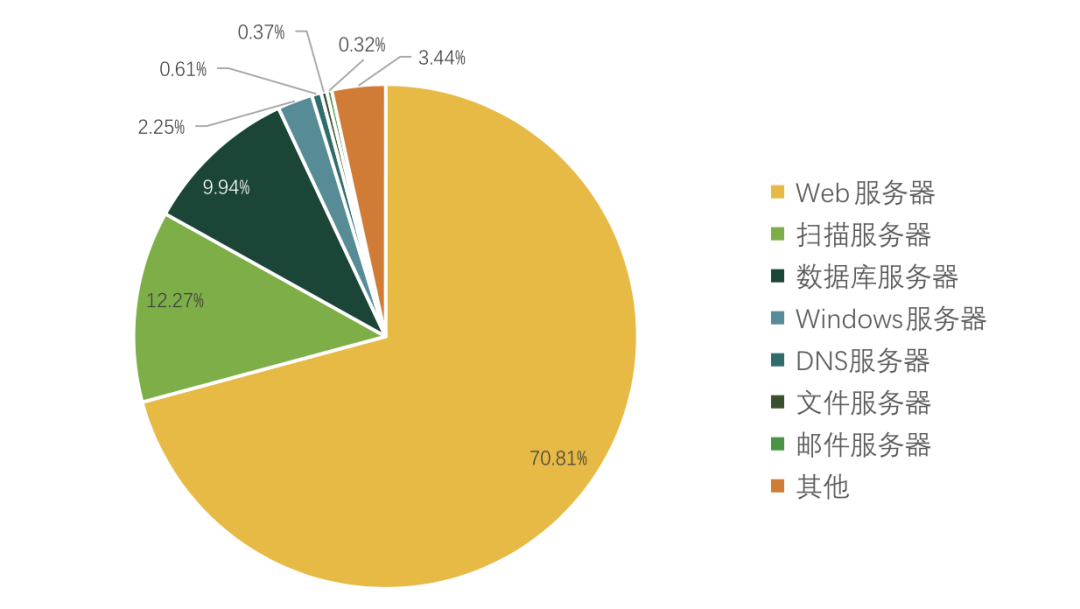

根据告警监测数据,盘点了与漏洞利用相关的攻击事件,并筛选出了告警数量最高的10个漏洞,如表1.1所示。

表1.12022年漏洞利用告警数量TOP10

从表中数据可以发现,具有10年以上的高龄漏洞仍然活跃,告警次数高达三十多万。这说明企业内部依然存在大量长期未更新的软件和系统,如在隔离网络中的操作系统、应用软件、数据库等。由于漏洞披露时间较长,对应的漏洞利用也更为成熟,攻击者一旦进入内网就可以利用这类漏洞发起有效攻击。

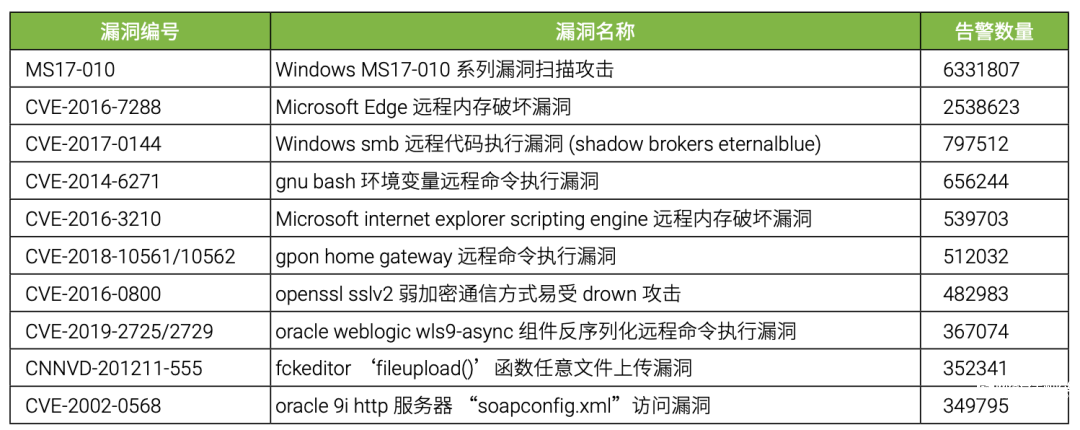

Web服务器依旧是漏洞重灾区

绿盟科技威胁情报中心根据监测数据统计了各类服务器在漏洞利用中的占比,如图1.2所示。其中,Web服务器受到的攻击最多,占比达70.81%。

图1.2服务器漏洞利用统计

漏洞挖掘者瞄准Chrome浏览器

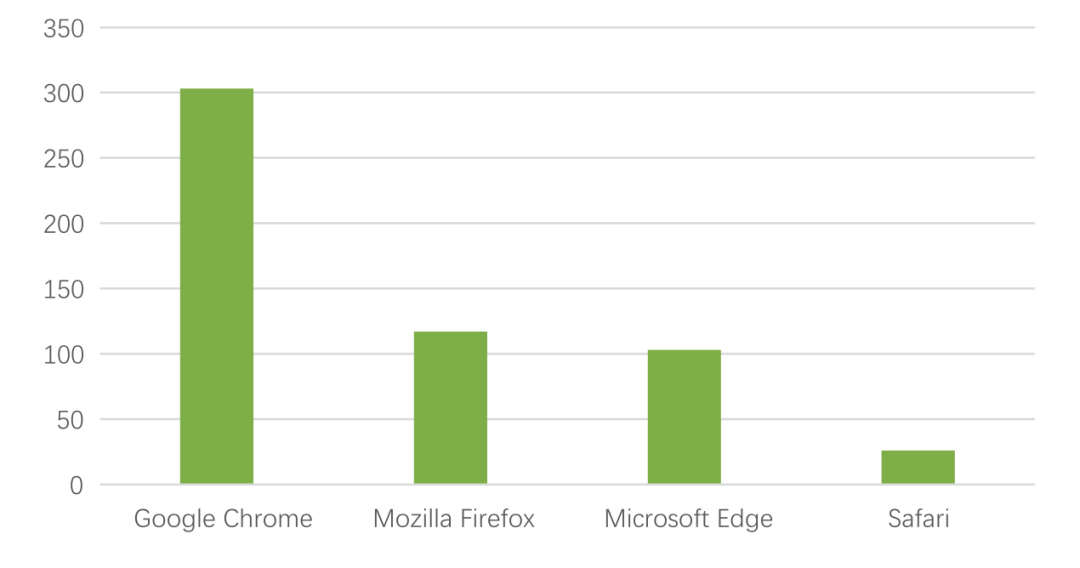

如图1.3所示,2022年度GoogleChrome浏览器漏洞披露最多,共计303个,其累计漏洞总数达到3159个,例如CVE-2022-3318、CVE-2022-3314、CVE-2022-3311、CVE-2022-3309和CVE-2022-3307,这些漏洞均可导致内存损坏。MozillaFirefox浏览器漏洞居第二,共出现117个漏洞;其次是MicrosoftEdge,共有漏洞103个,相比2021年全年新增了61%。综上所述,Chrome浏览器成为了漏洞挖掘者主要目标之一。

图1.32022年浏览器漏洞数

开源框架组件面临重重危机

开源软件中的安全漏洞为攻击者提供了新的攻击思路,拓展了攻击面,并降低了攻击难度。攻击者通过开源软件漏洞可引发软件供应链全过程的“链式反应”,直接或间接关联的系统均会受到影响,甚至可能会出现“网状蔓延”态势,攻击影响可成倍甚至呈爆炸式增长。

表1.22022年涉及开源框架组件重点漏洞

OA系统漏洞管理机制亟待加强

OA系统融合了企业运作及生产经营,更甚至承载企业大量敏感信息,使得OA系统逐渐成为攻击者重点关注对象。2022年披露的OA系统漏洞数量较2021年呈明显上升趋势,国内多款OA系统被爆出高危漏洞,主要涉及远程代码执行、文件上传及反序列化漏洞等。

目前国内很多OA系统厂商还没有健全的漏洞管理机制,缺乏正式的漏洞收录渠道与征集奖励计划,当开发的产品被爆出安全漏洞时,往往无法及时进行修复并对外发布安全风险通告,导致相关用户很难有效检测和防护。

同时,OA系统的使用方也因为在需求设计和开发测试阶段未引入安全开发生命周期(SDL),导致企业漏洞预防、检测和修补的成本日渐增加。

AD和Exchange漏洞倍受攻击者青睐

2022年1月,微软Exchange惊现2022“新年虫”,官方发布了紧急修复程序,该漏洞会破坏本地Exchange服务器上的电子邮件传递。2022年2月,勒索软件Cub利用Exchange漏洞进入企业网络并对设备进行加密。而在2022年5月更新中,微软修复了AD的一个重要漏洞,即ActiveDirectory域服务权限提升漏洞(CVE-2022-26923),攻击者可利用该漏洞在内网进行横向移动。

远程办公类软件漏洞关注度剧增

受疫情影响,人们对远程办公、会议类软件需求剧增,大量攻击者将此类软件作为攻击跳板,通过软件漏洞,攻击者可绕过企业相关防护体系,直接进入企业内部网络。针对2022年重点漏洞如表1.3。

表1.32022年远程办公及会议软件重点漏洞

边界设备成为网络攻防“双刃剑”

近几年,随着各行业对安全的日益重视,企业逐步增加了网边界安全设备的规划与部署,以进一步提高安全防护能力。尽管安全设备可以抵御内外部威胁,但其自身也是由代码开发而成,不可避免的会产生漏洞,若边界设备被攻击者控制,可能为攻击者打开通向内网的大门,实现更深层次的渗透攻击。