随着我们开启又一个十年新纪元,网络安全也随之过渡到新的时代。不断演变的攻击方式,和更多变的威胁态势,需要我们有能力“御”其变,更能主动“预”其变。

近期亚信安全正式发布了《亚信安全2019年度安全威胁回顾及预测》,总结了2019年的安全态势,更对2020的安全趋势进行了预测与分析。报告显示,勒索病毒和挖矿病毒的肆虐将从2019年持续到2020年,此外有组织的APT入侵仍在加剧,而新兴的“无文件”攻击防御也越发严峻。

勒索病毒:更少、但更强

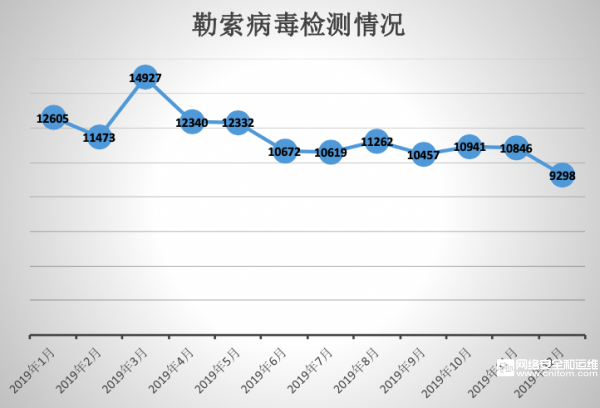

GANDCRAB(侠盗)、Maze(迷宫)、Paradise(天堂)……这些略显文艺范儿的名字很容易让大家心生亲近之感,但实际上,他们的真实身份却是2019年十大勒索病毒的成员。从总体来看,这些勒索病毒的数量在2019年的大部分时间呈现出持续下降的态势,拦截数量从3月份14927的峰值降到12月份的9298。但需要注意的是,这些勒索病毒使用的技术却在不断更新,老病毒不断变种、新病毒层出不穷,给企业防护带来了巨大压力。

【2019年度勒索病毒检测数量图】

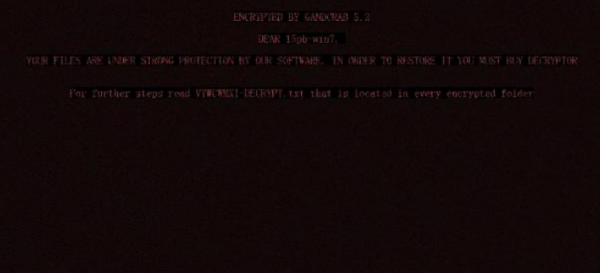

以GandCrab勒索病毒为例,该勒索病毒的传播感染方式多种多样,使用的技术也不断升级,其采用高强度加密算法,导致加密后的文件很难解密。该勒索病毒加密后的文件扩展名为随机字符,其不仅加密本机文件,还会加密局域网共享目录中的文件,加密完成后会修改被感染机器桌面壁纸,进一步提示用户勒索信息。作为GandCrab在2019年7月退出后的延续,Sodinokibi勒索病毒也同样值得关注,其不仅利用了社会工程学的传播方式,使用的外壳保护技术也在不断更新和变换。

【GANDCRAB勒索病毒加密后的提示信息】

亚信安全对勒索病毒全球分布情况进行的统计还显示,印度、巴西、土耳其、中国等发展中国家和地区的勒索病毒检测数量位居前列,其中印度居首位,占全球勒索病毒感染率的22%。网络安全防范的意识相对薄弱,电脑更新换代滞后,投入到网络安全的人力财力也有限等是发展中国家易感勒索病毒的原因。而在行业方面,黑客更倾向于政府、医疗、制造业和技术等网络安全相对薄弱的企事业单位。

挖矿病毒:新一轮的狂欢

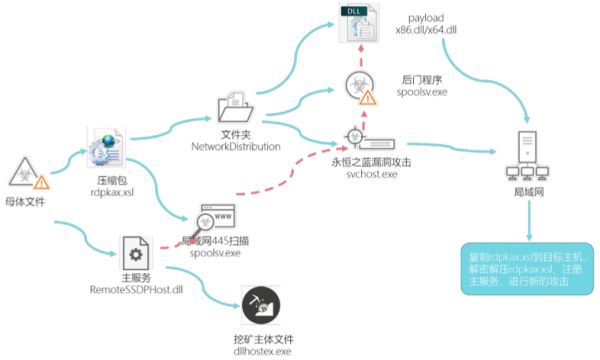

时间还得从2017年4月份说起,黑客团体公布了“永恒之蓝”工具,这导致了轰动世界的WannaCry勒索病毒爆发事件。经过对此病毒的严防死守,大家一度认为,“永恒之蓝”已经消失在我们的视野中。但是事实并非如此,亚信安全报告显示,直到2019年,“永恒之蓝”漏洞都是大量流行的挖矿病毒的罪魁祸首:如“驱动人生”、WannaMine、FakeMsdMiner等臭名昭著的挖矿病毒。

【WannaMine攻击流程】

这些挖矿病毒有一个典型的特点,那就是其与数字货币的币值高度相关。2019年上半年比特币重新恢复上涨之后,与之密切相关的挖矿病毒开始新一轮活跃。由于其隐蔽性高、成本低,备受网络犯罪分子青睐,挖矿病毒成为近年来流行的病毒类型之一,有些挖矿病毒家族还出现了快速、持续更新版本的现象,这表明黑客团体在战术上已经将挖矿病毒当成“商业化”的武器。

亚信安全在报告中特别指出,挖矿病毒具备隐蔽性高、成本低、收入高等特点,导致越来越多的黑客团伙关注和制作挖矿病毒。要防范挖矿病毒,建议用户不要下载来历不明的软件,并采用更换高强度的密码、阻止向445端口进行连接、关闭不必要的文件共享、打全系统和应用程序补丁程序、部署网络安全防护系统等方式,来封堵流行的挖矿病毒。另外,历经10余年历史的Windows7已于2020年1月14日停止了安全更新,这对于许多行业(如:医疗、金融)来说将带来巨大影响,网络安全软件肩上的责任也将更重。

APT攻击:“老对手”的新动作

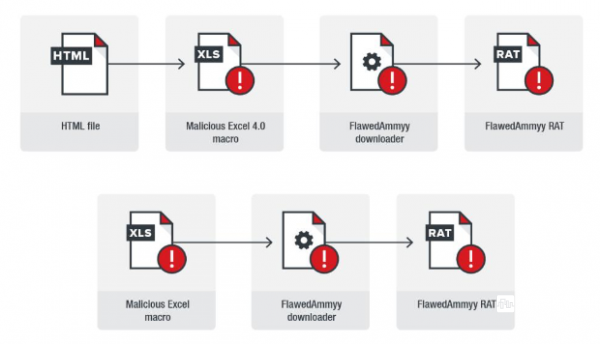

2019年6月,阿联酋、沙特阿拉伯、印度、日本、阿根廷、菲律宾、韩国和摩洛哥等多个国家的企业遭受了有针对性的大规模APT攻击。此次攻击无论是从内容还是手法上都让研究人员非常熟悉:其邮件主题大多具有诱惑性,欺骗用户点击,如“您的RAKBANK税务发票”、“免税额度”;通过Amadey僵尸网络发送垃圾邮件,传送“EmailStealer”信息窃取程序等。

【垃圾邮件攻击流程】

经过分析,亚信安全确认,这是“老对手”TA505网络间谍组织,该间谍组织自2014年以来就一直保持活跃状态,在过去的几年里,该组织已经通过利用银行木马Dridex以及勒索病毒Locky和Jaff作为攻击工具成功发起了多起大型的网络攻击活动。该组织在技术上不断变化更新,攻击目标也在不断扩大,给用户造成了极大威胁。

移动安全:大量仿冒APP,移动APT攻击防不胜防

随着移动设备的数据价值越来越大,恶意程序、假冒程序、数据泄露、ATP攻击等移动端应用安全威胁与日俱增,Android平台的安全风险状况依然严峻。其中,GooglePlay上发现了大量仿冒APP,还有伪装成CurrencyConverter和BatterySaverMobi程序用于传播银行木马,这给“新型冠状病毒感染肺炎疫情”期间采用远程办公的用户带来极大的威胁。另外,移动ATP攻击也值得我们重视,比如3月韩国访问量最大的网站遭遇“水坑”钓鱼攻击,该攻击活动通过注入伪造的登录表单来窃取用户凭据。

“无文件”攻击:“无文件”僵尸网络

“无文件”攻击给许多采用传统防御技术的用户带来挑战,由于这类攻击通过在内存空间中直接完成恶意代码的下载、解密和执行,全程无文件落地,所以容易绕过传统安全软件的防御。3月,亚信安全侦测到KovCoreG攻击活动,经过持续追踪,发现该攻击活动使用了Novter新型“无文件”恶意软件,并形成了隐蔽性较强“无文件”僵尸网络。

2020年预测:企业威胁更加复杂化传统威胁与新型威胁持续混合

亚信安全预测,在2020年,勒索病毒、挖矿病毒攻击仍是主流,随着云时代兴起,配置错误等人为错误会带来新安全威胁。企业威胁将更加复杂化,传统威胁与新的安全技术混合在一起,让企业面临更加严峻网络安全威胁。

具体来说,这些预测包括:

互联网安全:更多网络犯罪分子将转向地下区块链平台交易,将会出现更多攻击网上银行和移动支付的恶意软件。此外,AI欺诈、“可蠕虫”漏洞、反序列化漏洞等攻击技术将更多的被网络犯罪分子加以利用。

物联网安全:在5G技术持续落地的背景下,物联网安全威胁将持续拓展,网络犯罪分子将更多地利用物联网设备进行间谍和勒索攻击。此外,公用事业、基础设施、家庭及远程办公设备都将成为攻击目标。

云安全:由于大量企业在2020年预计将部署无服务器计算技术,无服务器应用的相关威胁将凸显,错误配置和漏洞将成为无服务器应用程序的威胁入口点。云存储配置很可能将导致数据泄露事件发生,云平台也会成为代码注入攻击牺牲品。

企业安全:在2020年,无文件、Linux和信息窃取恶意软件将持续威胁企业安全,无文件技术将持续应用在银行木马、挖矿和勒索病毒之中。具有信息窃取功能的恶意软件变种将会增加,基于Linux的恶意软件还将经历持续的热潮。在此背景下,部署涵盖威胁情报安全分析、完整的防御体系的企业安全防护架构将至关重要。