白山ATD团队及YUNDUN安全团队梳理了目前上百家游戏客户安全事件,统计出目前游戏客户主要面临如下应用层安全威胁:

1)账号撞库攻击:随着近年频繁出现的数据库泄露事件,撞库正在成为主流的盗号方式;

2)DDoS攻击:除最常见的DDoS外,针对游戏接口的CC攻击似乎更具有技术含量,这种攻击见不到真实源IP,见不到特别大的异常流量,但能导致服务器无法进行正常连接;

3)道具交易的量化攻击:黑客通过分布式爬虫爬取游戏道具价格等交易数据,再利用不同服务区信息不对等,在第三方平台购买后加价卖出,赚取差价;

4)外挂:通过改变游戏正常数据、破坏游戏平衡,极大影响游戏运营。

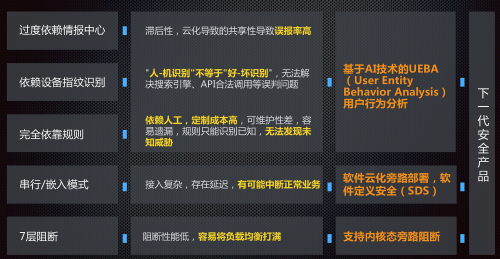

目前大多数游戏客户的安全防护体系还主要依靠威胁情报中心、设备指纹识别、策略&规则等方式,在滞后性、误判误报率、未知威胁识别等方面依然存在技术瓶颈。同时,大量安全设备采用串行/嵌入模式,不仅接入复杂、存在延迟,还具有服务中断后影响正常业务的可能。

白山ATD团队针对客户的普遍安全问题,从基于AI技术的UEBA用户行为分析、软件云化旁路部署、支持内核态旁路阻断三个维度打磨下一代安全产品,为游戏安全提供新思路。

一、下一代安全

1、基于AI技术的UEBA用户行为分析

1)以用户为视角

UEBA(用户行为分析)的前提条件是转换思维,以用户为视角,从基于规则分析到关联分析、行为建模、异常分析,弥补传统SIEM(安全信息和事件管理)的不足,通过用户实体行为异常分析来检测各种业务与安全风险。

2)以行为建模为核心

白山基于六元组模型,即:时间、地点、人/ID、作用域、动作和结果,定义行为概念,进行行为建模;并采用无监督学习算法,利用个群对比、聚类分析、规律学习,解决大量样本标记及场景多样化的难题。

3)系统越来越聪明

在实际使用过程中,系统识别出的未知威胁还可以结合人工标注,安全专家定期针对少量异常行为进行标记,利用Active Learning(主动学习)算法,允许用户进行有限标注,通过CNN(卷积神经元网络)训练少量样本模型,进而通过模型串接,修正原有算法分析结果,最终算法可以更贴合企业业务场景、提升算法准确率。

2、软件云化旁路部署

根据游戏客户需求,ATD支持公有云、私有云两种云化部署方式,私有化采用旁路部署,实现业务“零”影响。并支持日志或流量两种方式接入,以及纯内网运行或公网联动运行,为业务构建安全最后一道防线。

3、内核态旁路阻断

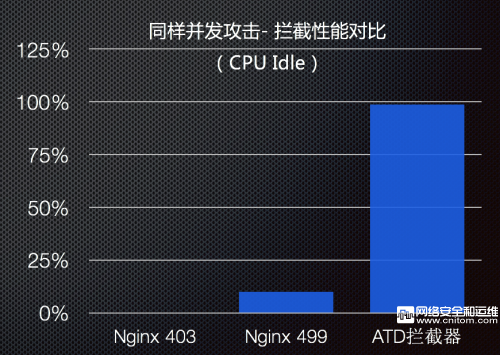

目前游戏行业常用的外部阻断模式主要依靠硬件防火墙或Nginx返回403、401。但通过实验我们发现:通过对比不做防护的情况下Nginx返回200与使用防护时Nginx返回403,后者将比前者多消耗10-20%的Nginx服务器资源。在这种情况下,如果攻击者利用CC攻击去打Nginx自动防护,服务器负载均衡比不做防护更容易被打垮。

为实现对业务的“零”影响,ATD率先采用了旁路部署模式。对比发现:在同样并发攻击下,Nginx 403、Nginx 499与ATD旁路拦截器的性能具有较大差距,旁路部署下的CPU Idle达99%。

二、游戏安全新思路

1、撞库攻击

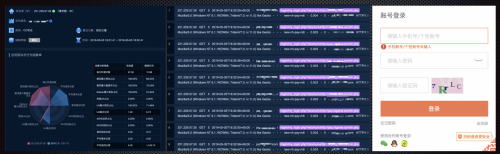

撞库攻击中,攻击者常用方式是使用伪造User Agent不断更换User ID进行撞库,并破解签名算法,获取到正确的签名。从流量角度分析日志,其访问行为是合法请求(UI、特征、请求地址、请求构造、参数等均合法);并且访问频率不高,平均每小时数百次访问,甚至更低。但当我们对其进行实频率转换时,通过傅立叶变换转变成频率行为,我们可以看到其访问行为具有周期性,通过频域个群对比,最终确认是撞库攻击。

2、CC攻击

一般游戏客户的登录接口的性能都较低,部分攻击者会伪造Firefox User Agent对登录接口发起CC攻击。我们通过特征泛化将用户行为归一化,经过多维度建模,发现攻击者在每分钟请求数、平均返回长度、请求响应时间、UA集合空间、UA最大相似占比等多个关键维度与正常用户群体存在差异。

3、道具交易量化攻击

攻击者利用接码平台与人机交互,并采用大量真实IP地址,以超低频率不断爬取道具交易信息,传统安全系统难以有效拦截。通过UEBA,我们可以看到攻击者的行为与正常用户访问路径不同,从而帮助客户发现未知威胁。

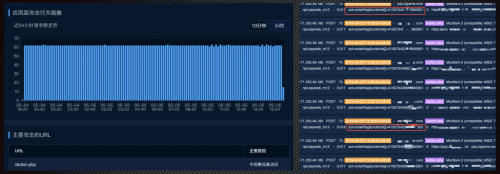

4、游戏外挂

我们对访问日志通过时间轴线行为建模分析24小时行为走势,分析其熵和时间轴方差,发现其中一些访问行为与大部分用户相比,熵和时间轴方差都较小,并且整体行为尤其是夜间行为不同于正常用户。通过个群对比,向客户反馈后发现了游戏外挂。

三、巨人网络——ATD经典实践

白山目前已服务上百家游戏客户,以巨人网络为例,ATD有效帮助其解决了撞库、扫号、批量注册、CC攻击、外挂等游戏安全问题。

巨人网络已经建立完整的安全体系,前期白山ATD团队与巨人网络安全团队多次沟通,结合实际业务情况,最终梳理出客户主要需求如下:

• 业务数据敏感度高,不使用公有云安全产品

• 部门结构分散,不更改网络

• 使用过传统安全硬件,需要定制规则,安全团队人力有限

• 遭遇过CC攻击,需要提升应用层安全能力

• 发现未知问题

使用ATD后,帮助客户每天识别并拦截攻击次数超过1000万次,其中90%为针对登陆系统的撞库和扫号攻击;每天有效拦截近10万个攻击源的攻击,有效降低80%系统报警;并通过机器学习算法解放安全人员人力。

白山ATD团队平台,正在帮助更多的游戏客户构建完整安全防护体系。

关注白山微信公众号(baishancloud),获取更多ATD资讯,有关下一代安全更多案例,将持续发布。